« Tor » : différence entre les versions

Aucun résumé des modifications |

Aucun résumé des modifications |

||

| (12 versions intermédiaires par 2 utilisateurs non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

= Anonymat avec Tor = | |||

Par [[Utilisateur:Jiel|Jiel]] | |||

== Qu’es aquò ? == | |||

Tor est un réseau décentralisé qui permet l'anonymat des clients. Il permet de pouvoir aller sur internet sans être facilement tracé ou surveillé, dans le but de garantir l'anonymat et la vie privée. | |||

La nécessité d'anonymat sur internet est grande : secret des sources des journalistes, confidentialité des données médicales, combats politiques, secret professionnel des avocats, protection contre l'utilisation commerciale des données privées etc. | |||

voir aussi : [[Anonymat_avec_Tor,_Privoxy_et_Torbutton]] | Quelles que soient vos motivations, n'oubliez pas que vous devez vous conforter à la loi du pays où vous vous trouver. Léa-Linux ne pourra en aucun cas être tenu responsable d'une utilisation de Tor pour des motifs illégaux. | ||

Installer Tor n'est vraiment pas compliqué. Il va simplement falloir prendre quelques précautions de sécurité. | |||

Cette doc fonctionne pour les systèmes BSD. | |||

== Télécharger et installer le navigateur Tor == | |||

Si votre but est simplement de surfer de manière (quasiment) anonyme, vous avez simplement besoin d'installer le navigateur Tor (en anglais, ''Tor Browser bundle''). La navigateur Tor est en faite une version de Firefox spécialement configurée aux petits oignons pour Tor. | |||

=== Téléchargez le navigateur === | |||

Pour télécharger le navigateur, rendez-vous sur le site officiel du projet https://www.torproject.org, allez dans la rubrique « download » et cherchez quelque chose ressemblant à « Tor Browser bundle ». | |||

Sauvegardez l'archive proposée tout comme le fichier signature associé que l'on vous propose en dessous. On récupèrera donc par exemple <tt>tor-browser-linux64-3.6.2_fr.tar.xz</tt> et <tt>tor-browser-linux64-3.6.2_fr.tar.xz.asc</tt>. | |||

On peut s'arrêter ici et passer à l'étape suivante si on est pressé. Cependant, il est vivement conseillé de faire quelques vérifications de sécurité au préalable. C'est un peu fastidieux, mais il serait dommage de télécharger une archive corrompue ! Ouvrez un [[Admin-admin_env-shell|terminal]] (ou shell, console) et allez dans le répertoire où vous avez télécharger l'archive et sa signature. | |||

Avec gpg, on va vérifier que l'on a bien le bon paquet Tor officiel du projet. | |||

On va d'abord récupérer la clef en ligne d'Erinn Clark, qui signe les paquets du projet Tor : | |||

<div class="code"> | |||

gpg --keyserver x-hkp://pool.sks-keyservers.net --recv-keys 0x416F061063FEE659 | |||

gpg: demande de la clef 63FEE659 sur le serveur hkp pool.sks-keyservers.net | |||

gpg: clef 63FEE659 : clef publique « Erinn Clark <erinn@torproject.org> » importée | |||

gpg: aucune clef de confiance ultime n'a été trouvée | |||

gpg: Quantité totale traitée : 1 | |||

gpg: importées : 1 (RSA: 1) | |||

</div> | |||

Puis on va demander d'afficher l'empreinte de cette clef : | |||

<div class="code"> | |||

gpg --fingerprint 0x416F061063FEE659 | |||

pub 2048R/63FEE659 2003-10-16 | |||

Empreinte de la clef = 8738 A680 B84B 3031 A630 F2DB 416F 0610 63FE E659 | |||

uid Erinn Clark <erinn@torproject.org> | |||

uid Erinn Clark <erinn@debian.org> | |||

uid Erinn Clark <erinn@double-helix.org> | |||

sub 2048R/EB399FD7 2003-10-16 | |||

</div> | |||

Enfin, on va vérifier que l'on a bien le bon paquet Tor officiel du projet. Tapez, en remplaçant par les noms de vos fichiers téléchargés : | |||

<div class="code"> | |||

gpg --verify tor-browser-linux64-3.6.2_fr.tar.xz.asc tor-browser-linux64-3.6.2_fr.tar.xz | |||

gpg: Signature faite le mer. 07 mai 2014 01:37:08 CEST avec la clef RSA d'identifiant 63FEE659 | |||

gpg: Bonne signature de « Erinn Clark <erinn@torproject.org> » | |||

gpg: alias « Erinn Clark <erinn@debian.org> » | |||

gpg: alias « Erinn Clark <erinn@double-helix.org> » | |||

gpg: Attention : cette clef n'est pas certifiée avec une signature de confiance. | |||

gpg: Rien n'indique que la signature appartient à son propriétaire. | |||

Empreinte de clef principale : 8738 A680 B84B 3031 A630 F2DB 416F 0610 63FE E659 | |||

</div> | |||

On doit obtenir le message « Bonne signature » ou « Good signature ». D'autre part, l'empreinte correspond bien à celle d'Erin trouvée plus haut. Si vous n'avez pas cela, c'est bizarre. Votre archive n'est pas la bonne. Il est conseillé de prendre contact avec Tor pour reporter l'incident (cf la rubrique « contact » du [https://www.torproject.org site officiel]). | |||

=== Installer le navigateur === | |||

Pour installer le navigateur Tor, il faut extraire le paquet téléchargé et le lancer, et c'est tout ! Tout cela en simple utilisateur mais /!\ jamais en root. | |||

Décompressez l'archive (par exemple tor-browser-linux64-3.6.2_fr.tar.xz) : | |||

<div class="code"> | |||

tar -xvJf tor-browser-linux*.tar.xz | |||

</div> | |||

Allez dans le répertoire créé : | |||

<div class="code"> | |||

cd tor-browser_* | |||

</div> | |||

Lancez le navigateur par la commande : | |||

<div class="code"> | |||

./start-tor-browser | |||

</div> | |||

C'est bon ! | |||

=== Configurer le navigateur === | |||

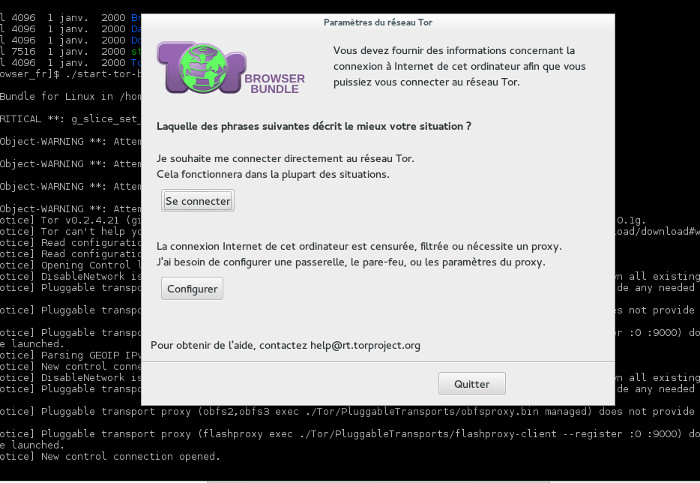

[[Image:Tor01.jpg]] | |||

Le navigateur se lance. Tor vous propose de l'aide au cas où votre connexion internet est censurée, filtrée ou nécessite un [[Glossaire#proxy|proxy]]. Dans ce cas, cliquez sur « Configurer ». | |||

Si vous ne savez pas ce que tout ceci veut dire, ''a priori'' c'est que vous n'êtes pas concernés. En cliquant sur « Se connecter » vous vous connecterez directement au réseau Tor. | |||

Pour rappel, voici quelques états réputés pour censurer durement Internet : la Chine, l'Iran, la Corée du Nord, l'Arabie saoudite, Bahreïn, la Biélorussie, la Birmanie, Cuba, l'Ouzbékistan, le Turkménistan, la Syrie, le Viêt Nam. Cette liste n'est pas exhaustive. | |||

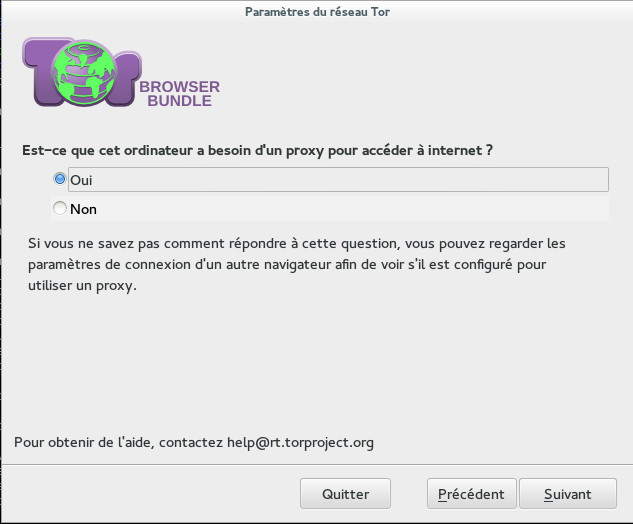

Si vous aviez choisi « Configurer », le navigateur Tor vous demandera si vous voulez passer par un proxy (typiquement en Chine, un proxy sera utilisé pour contourner le grand [[Glossaire#pare-feu|pare-feu]] étatique) : | |||

[[Image:Tor02.jpg]] | |||

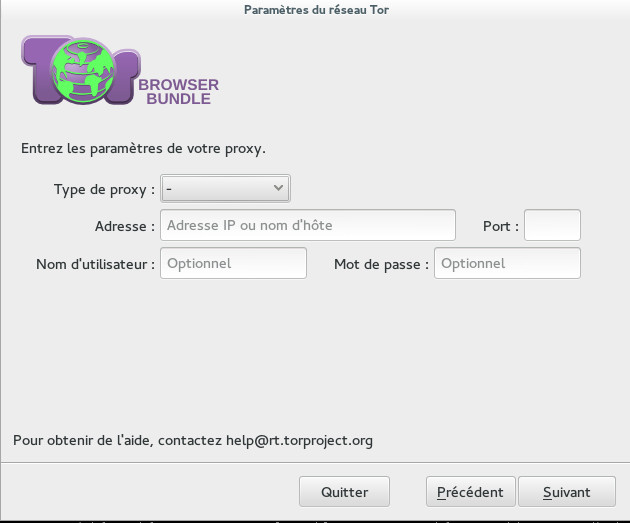

Ensuite, il vous proposera de le configurer (type de proxy, adresse IP, port) : | |||

[[Image:Tor03.jpg]] | |||

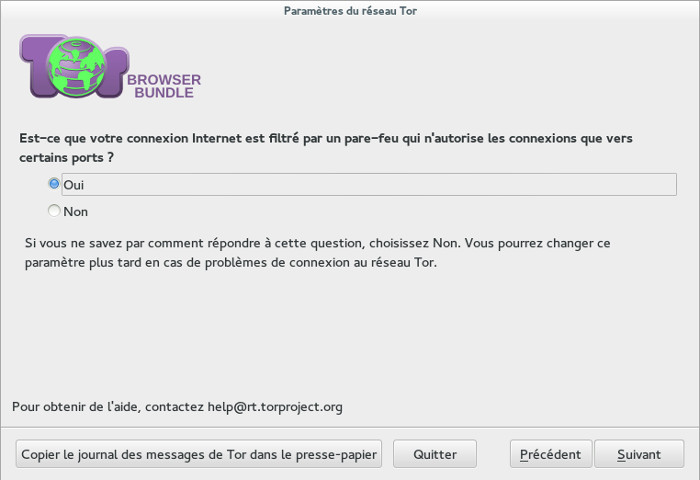

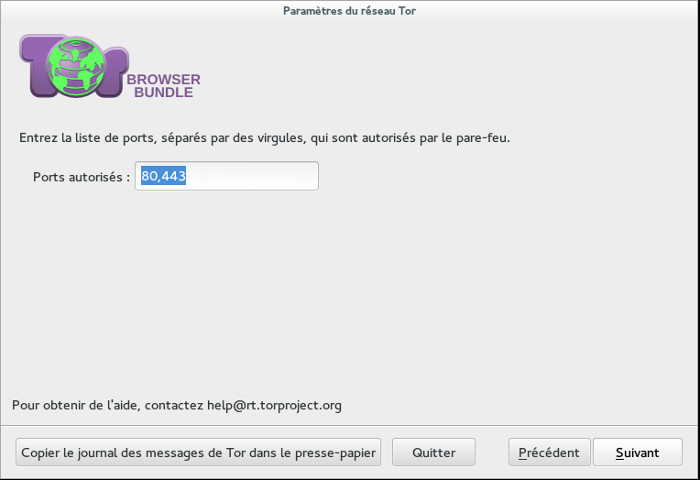

Si votre connexion est filtrée par un pare-feu, définissez les ports autorisés. Pour autoriser certains ports dans votre pare-feu GNU/Linux, voyez la page [[Iptables]]. | |||

[[Image:Tor04.jpg]] | |||

[[Image:Tor05.jpg]] | |||

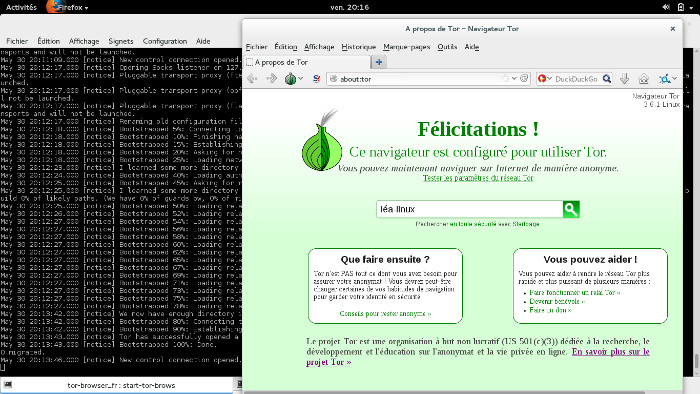

Une fois ceci-fait, vous voici connecté à Tor. Vous pouvez surfer en plus grande liberté ! | |||

[[Image:Tor06.jpg]] | |||

Vous pouvez vérifier si vous êtes bien connectés à Tor ou pas grâce à cette URL : https://check.torproject.org | |||

=== Mise à jour === | |||

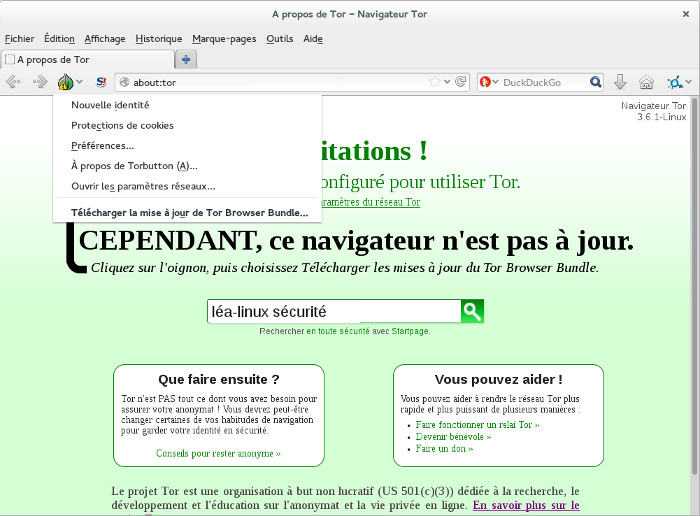

Si à un moment, lors du démarrage de votre navigateur, vous avez un message de type « votre navigateur n'est pas à jour », alors cliquez sur l'oignon en haut pour télécharger la mise à jour du navigateur. Ou installez la nouvelle version avec le procédure décrite ci-dessus. | |||

[[Image:Tor07.jpg]] | |||

Ne pas installer de mise à jour pourrait compromettre votre anonymat. | |||

=== Bonnes pratiques === | |||

Ayez un ordinateur à jour, avec un système d'exploitation récent et les mises à jour de sécurité installées. | |||

Soyez prudents. Utilisez le plus possible HTTPS. N'installez pas de plugins et addons dans le navigateur, de type plugin Flash ou Java. Ne cliquez pas n'importe où sur le web, même s'il y a du contenu alléchant. N'ouvrez pas de documents (pdf, doc etc.) dans votre navigateur ; si vous en téléchargez, ouvrez les sur un ordinateur non relié à internet. Ne pas appliquer ces règles risquerait de divulguer votre véritable IP et annulerait l'effet de Tor. | |||

== Torifier ses applications == | |||

Nous allons expliquer ici la ''torification'' : il s'agit de faire qu'une application, non fournie par le projet Tor, utilise uniquement Tor pour ses connexions à Internet. | |||

Le projet Tor déconseille d'utiliser SOCKS directement pour la messagerie instantanée (Jabber etc.), pour IRC ou pour Skype. Le projet Tor insiste sur le fait de ne pas utiliser Tor pour bitorrent, car l'anonymat ne serait pas garanti. Pour aller sur internet, à la place de Firefox, Chrome ou autres, utiliser le navigateur Tor comme décrit ci-avant. | |||

Le plus simple, pour torifier une application, c'est d'utiliser le passage par proxy fourni dans l'application, quand c'est possible (souvent en allant dans un menu de type « Préférences » ou « Paramètres réseau »). Ensuite, c'est au cas par cas et les choses évoluent vite. | |||

Suivi les conseils du projet Tor et regardez si une procédure existe pour votre application sur [https://trac.torproject.org/projects/tor/wiki/doc/TorifyHOWTO cette page]. | |||

Notez que si vous avez besoin d'avoir une autre IP ayant accès à internet partout et tout le temps, vous pouvez acheter une connexion sécurisé VPN auprès d'un fournisseur d'accès VPN. | |||

== Aller plus loin == | |||

Vous avez aussi la possibilité de monter un serveur de relai Tor chez vous. Cela permet d'augmenter la rapidité et l'efficacité du réseau Tor, mais vous gagnerez personnellement en anonymat. En effet, quand une page sera consultée, il sera impossible de savoir si c'est vous qui consultez la page ou un autre membre qui utilise votre relai comme porte de sortie sur le Web ! | |||

voir aussi sur Léa : [[Anonymat_avec_Tor,_Privoxy_et_Torbutton]] | |||

<br/> | |||

<br/> | |||

'''<b>[[Sécurité et vie privée|@ Retour à la rubrique Sécurité et vie privée]]</b>''' | |||

<br/> | |||

{{Copy|2014|[[User:Jiel|Jiel Beaumadier]]|FDL}} | |||

[[Catégorie:Sécurité et vie privée]] | |||

Dernière version du 16 décembre 2023 à 16:06

Anonymat avec Tor

Par Jiel

Qu’es aquò ?

Tor est un réseau décentralisé qui permet l'anonymat des clients. Il permet de pouvoir aller sur internet sans être facilement tracé ou surveillé, dans le but de garantir l'anonymat et la vie privée.

La nécessité d'anonymat sur internet est grande : secret des sources des journalistes, confidentialité des données médicales, combats politiques, secret professionnel des avocats, protection contre l'utilisation commerciale des données privées etc.

Quelles que soient vos motivations, n'oubliez pas que vous devez vous conforter à la loi du pays où vous vous trouver. Léa-Linux ne pourra en aucun cas être tenu responsable d'une utilisation de Tor pour des motifs illégaux.

Installer Tor n'est vraiment pas compliqué. Il va simplement falloir prendre quelques précautions de sécurité.

Cette doc fonctionne pour les systèmes BSD.

Si votre but est simplement de surfer de manière (quasiment) anonyme, vous avez simplement besoin d'installer le navigateur Tor (en anglais, Tor Browser bundle). La navigateur Tor est en faite une version de Firefox spécialement configurée aux petits oignons pour Tor.

Pour télécharger le navigateur, rendez-vous sur le site officiel du projet https://www.torproject.org, allez dans la rubrique « download » et cherchez quelque chose ressemblant à « Tor Browser bundle ».

Sauvegardez l'archive proposée tout comme le fichier signature associé que l'on vous propose en dessous. On récupèrera donc par exemple tor-browser-linux64-3.6.2_fr.tar.xz et tor-browser-linux64-3.6.2_fr.tar.xz.asc.

On peut s'arrêter ici et passer à l'étape suivante si on est pressé. Cependant, il est vivement conseillé de faire quelques vérifications de sécurité au préalable. C'est un peu fastidieux, mais il serait dommage de télécharger une archive corrompue ! Ouvrez un terminal (ou shell, console) et allez dans le répertoire où vous avez télécharger l'archive et sa signature.

Avec gpg, on va vérifier que l'on a bien le bon paquet Tor officiel du projet.

On va d'abord récupérer la clef en ligne d'Erinn Clark, qui signe les paquets du projet Tor :

gpg --keyserver x-hkp://pool.sks-keyservers.net --recv-keys 0x416F061063FEE659

gpg: demande de la clef 63FEE659 sur le serveur hkp pool.sks-keyservers.net gpg: clef 63FEE659 : clef publique « Erinn Clark <erinn@torproject.org> » importée gpg: aucune clef de confiance ultime n'a été trouvée gpg: Quantité totale traitée : 1 gpg: importées : 1 (RSA: 1)

Puis on va demander d'afficher l'empreinte de cette clef :

gpg --fingerprint 0x416F061063FEE659

pub 2048R/63FEE659 2003-10-16 Empreinte de la clef = 8738 A680 B84B 3031 A630 F2DB 416F 0610 63FE E659 uid Erinn Clark <erinn@torproject.org> uid Erinn Clark <erinn@debian.org> uid Erinn Clark <erinn@double-helix.org> sub 2048R/EB399FD7 2003-10-16

Enfin, on va vérifier que l'on a bien le bon paquet Tor officiel du projet. Tapez, en remplaçant par les noms de vos fichiers téléchargés :

gpg --verify tor-browser-linux64-3.6.2_fr.tar.xz.asc tor-browser-linux64-3.6.2_fr.tar.xz

gpg: Signature faite le mer. 07 mai 2014 01:37:08 CEST avec la clef RSA d'identifiant 63FEE659 gpg: Bonne signature de « Erinn Clark <erinn@torproject.org> » gpg: alias « Erinn Clark <erinn@debian.org> » gpg: alias « Erinn Clark <erinn@double-helix.org> » gpg: Attention : cette clef n'est pas certifiée avec une signature de confiance. gpg: Rien n'indique que la signature appartient à son propriétaire. Empreinte de clef principale : 8738 A680 B84B 3031 A630 F2DB 416F 0610 63FE E659

On doit obtenir le message « Bonne signature » ou « Good signature ». D'autre part, l'empreinte correspond bien à celle d'Erin trouvée plus haut. Si vous n'avez pas cela, c'est bizarre. Votre archive n'est pas la bonne. Il est conseillé de prendre contact avec Tor pour reporter l'incident (cf la rubrique « contact » du site officiel).

Pour installer le navigateur Tor, il faut extraire le paquet téléchargé et le lancer, et c'est tout ! Tout cela en simple utilisateur mais /!\ jamais en root.

Décompressez l'archive (par exemple tor-browser-linux64-3.6.2_fr.tar.xz) :

tar -xvJf tor-browser-linux*.tar.xz

Allez dans le répertoire créé :

cd tor-browser_*

Lancez le navigateur par la commande :

./start-tor-browser

C'est bon !

Le navigateur se lance. Tor vous propose de l'aide au cas où votre connexion internet est censurée, filtrée ou nécessite un proxy. Dans ce cas, cliquez sur « Configurer ».

Si vous ne savez pas ce que tout ceci veut dire, a priori c'est que vous n'êtes pas concernés. En cliquant sur « Se connecter » vous vous connecterez directement au réseau Tor.

Pour rappel, voici quelques états réputés pour censurer durement Internet : la Chine, l'Iran, la Corée du Nord, l'Arabie saoudite, Bahreïn, la Biélorussie, la Birmanie, Cuba, l'Ouzbékistan, le Turkménistan, la Syrie, le Viêt Nam. Cette liste n'est pas exhaustive.

Si vous aviez choisi « Configurer », le navigateur Tor vous demandera si vous voulez passer par un proxy (typiquement en Chine, un proxy sera utilisé pour contourner le grand pare-feu étatique) :

Ensuite, il vous proposera de le configurer (type de proxy, adresse IP, port) :

Si votre connexion est filtrée par un pare-feu, définissez les ports autorisés. Pour autoriser certains ports dans votre pare-feu GNU/Linux, voyez la page Iptables.

Une fois ceci-fait, vous voici connecté à Tor. Vous pouvez surfer en plus grande liberté !

Vous pouvez vérifier si vous êtes bien connectés à Tor ou pas grâce à cette URL : https://check.torproject.org

Mise à jour

Si à un moment, lors du démarrage de votre navigateur, vous avez un message de type « votre navigateur n'est pas à jour », alors cliquez sur l'oignon en haut pour télécharger la mise à jour du navigateur. Ou installez la nouvelle version avec le procédure décrite ci-dessus.

Ne pas installer de mise à jour pourrait compromettre votre anonymat.

Bonnes pratiques

Ayez un ordinateur à jour, avec un système d'exploitation récent et les mises à jour de sécurité installées.

Soyez prudents. Utilisez le plus possible HTTPS. N'installez pas de plugins et addons dans le navigateur, de type plugin Flash ou Java. Ne cliquez pas n'importe où sur le web, même s'il y a du contenu alléchant. N'ouvrez pas de documents (pdf, doc etc.) dans votre navigateur ; si vous en téléchargez, ouvrez les sur un ordinateur non relié à internet. Ne pas appliquer ces règles risquerait de divulguer votre véritable IP et annulerait l'effet de Tor.

Torifier ses applications

Nous allons expliquer ici la torification : il s'agit de faire qu'une application, non fournie par le projet Tor, utilise uniquement Tor pour ses connexions à Internet.

Le projet Tor déconseille d'utiliser SOCKS directement pour la messagerie instantanée (Jabber etc.), pour IRC ou pour Skype. Le projet Tor insiste sur le fait de ne pas utiliser Tor pour bitorrent, car l'anonymat ne serait pas garanti. Pour aller sur internet, à la place de Firefox, Chrome ou autres, utiliser le navigateur Tor comme décrit ci-avant.

Le plus simple, pour torifier une application, c'est d'utiliser le passage par proxy fourni dans l'application, quand c'est possible (souvent en allant dans un menu de type « Préférences » ou « Paramètres réseau »). Ensuite, c'est au cas par cas et les choses évoluent vite.

Suivi les conseils du projet Tor et regardez si une procédure existe pour votre application sur cette page.

Notez que si vous avez besoin d'avoir une autre IP ayant accès à internet partout et tout le temps, vous pouvez acheter une connexion sécurisé VPN auprès d'un fournisseur d'accès VPN.

Aller plus loin

Vous avez aussi la possibilité de monter un serveur de relai Tor chez vous. Cela permet d'augmenter la rapidité et l'efficacité du réseau Tor, mais vous gagnerez personnellement en anonymat. En effet, quand une page sera consultée, il sera impossible de savoir si c'est vous qui consultez la page ou un autre membre qui utilise votre relai comme porte de sortie sur le Web !

voir aussi sur Léa : Anonymat_avec_Tor,_Privoxy_et_Torbutton

@ Retour à la rubrique Sécurité et vie privée

Copyright

© 2014 Jiel Beaumadier

|

Vous avez l'autorisation de copier, distribuer et/ou modifier ce document suivant les termes de la GNU Free Documentation License, Version 1.2 ou n'importe quelle version ultérieure publiée par la Free Software Foundation; sans section invariante, sans page de garde, sans entête et sans page finale. |